Brrr ! En voilà un domaine qui fait peur ! Reconnaissons que l'infosec, comme disent les vrais pros, c'est délicat à aborder. Contrairement au matériel où l'on peut faire des choix démesurés sans impacter négativement les utilisateurs, ceux de la sécurité ont beaucoup plus de conséquences. Une sécurité trop laxiste facilitera la vie des utilisateurs mais amènera tôt ou tard des soucis de corruption. Au contraire, une sécurité trop stricte rendra la vie impossible, sera contre-productive et fera passer à juste titre l'administrateur pour un paranoïaque. Cerise sur le gâteau, il faut parvenir à cerner tous les plans sur lesquels le réseau de l'entreprise est attaquable, et pondérer les protections en fonction de ces éléments. Il faut donc établir un modèle de menace. Une fois mis en place, ce modèle pourra être amené à évoluer dans le temps, en fonction du personnel, du nombre de machines, des autorisations d'accès de telle ou telle personne, etc. De plus, il faut garder à l'esprit que la sécurité totale n'existe pas. C'est comme en médecine : un Système Informatique aura toujours des faiblesses.

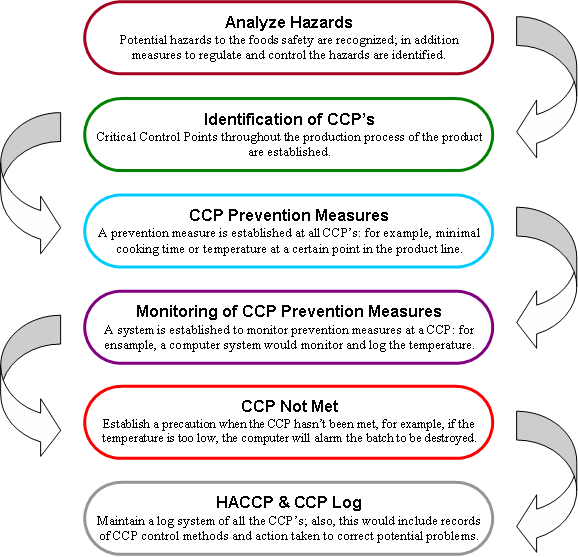

Cela dit, c'est un domaine où les passionnés de cours de DAOA (Denrées Alimentaires d'Origine Animale, ndlr pour les non-vétos !) devraient trouver leur bonheur car le raisonnement est très proche de la méthode HACCP où l'analyse du danger et du risque doivent toujours précéder leur maîtrise. On peut aussi comparer ce domaine à la balance bénéfice/risque qui est notre pain quotidien : favoriser le bénéfice, en sachant que le risque existera toujours, en toutes circonstances.

C'est pas un peu de la parano tout ça ? On n'est pas chez Airbus, mais juste dans une petite clinique pour animaux... Il n'y a pas grand chose à craindre, non ?

Effectivement, les mesures de sécurité doivent être adaptées à la taille et à la sensibilité de la structure. On est entièrement d'accord qu'une clinique vétérinaire ne sera pas une cible privilégiée d'attaquant au même titre qu'une banque, mais réfléchissons tout de même :

- Internet est un milieu où le niveau de confiance est de zéro. C'est un peu comme si c'était une ville très dangereuse, où quiconque peut se faire agresser sans raison. Donc même un particulier peut avoir son réseau local compromis s'il est mal sécurisé, et cela arrive tous les jours.

- Une structure vétérinaire est publique. Elle a une visibilité via les réseaux sociaux, les annuaires, son propre site internet, et des tas d'autres éléments visibles sur internet. Il est donc très facile d'obtenir des informations sur elle.

- Un réseau local est très souvent compromis de l'intérieur : un mail infecté ouvert, un site frauduleux ou corrompu qui injecte du code malicieux, etc. Ce sont les fameuses attaques "de masse", où personne n'est particulièrement visé, mais qui exploitent les faiblesses humaines.

- Une attaque ciblée n'est pas forcément un type avec une capuche enfermé dans son garage à clavioter nuit et jour. Cela peut très bien être un client mécontent, doué en informatique (ou qui connaît quelqu'un qui l'est) et qui va chercher à saboter la structure.

Nous sommes responsables de nos données clients

C'est finalement ce qui nous différencie d'un particulier qui se fait attaquer ou qui ouvre un mail propageant un virus : c'est embêtant pour lui, mais cela ne concerne que lui seul. Dans une clinique vétérinaire, comme n'importe quelle TPE d'ailleurs, avoir son réseau interne compromis, c'est non seulement risquer de tout perdre, mais aussi de tout se faire voler. Or, il nous appartient légalement de protéger les données personnelles de nos clients. Même si ces lois sont à mon humble avis relativement symboliques — et rappelons-le, pénétrer frauduleusement dans un réseau local est interdit et punissable, au même titre qu'un cambriolage —, elles doivent au minimum pousser à s'engager moralement à les sécuriser.

D'ailleurs, je pense que les données d'une clinique ont nettement plus de valeur que le matériel qui lui, se rachète. Un historique médical, cela ne se rachète pas. D'où l'importance d'avoir à la fois un système de tolérance de panne, et encore plus important, de sauvegarde.

Je vais dans ce chapitre aborder tout cela et le plus humblement possible, la sécurité informatique n'étant pas mon métier. Les différents articles ne seront pas forcément dans un ordre précis, et bien sûr tout dépendra du temps disponible que j'aurai pour les rédiger. Je suis aussi preneur de toutes critiques et remarques, ou sur une suggestion de sujet à aborder (cf onglet Contact).